Faxen, het lijkt iets uit een ver verleden

Met alle mogelijkheden waar we vandaag over beschikken zoals e-mail, (mobiele) telefonie, messaging apps en datacentralisatie in de cloud kunnen we met zekerheid stellen dat het gebruik van de fax zo goed als uitgestorven is, toch?

Helaas! Vandaag gebruiken nog veel ondernemingen op dagelijkse basis hun faxapparaat omdat het sterk ingeburgerd is in hun bedrijfsvoering, die van hun klanten of die van hun sector. Wereldwijd zouden er nog zo’n 300 miljoen faxnummers in gebruik zijn. Maar is faxen wel zo’n betrouwbare manier van communiceren? Let op met faxploits!

Wat zijn faxploits?

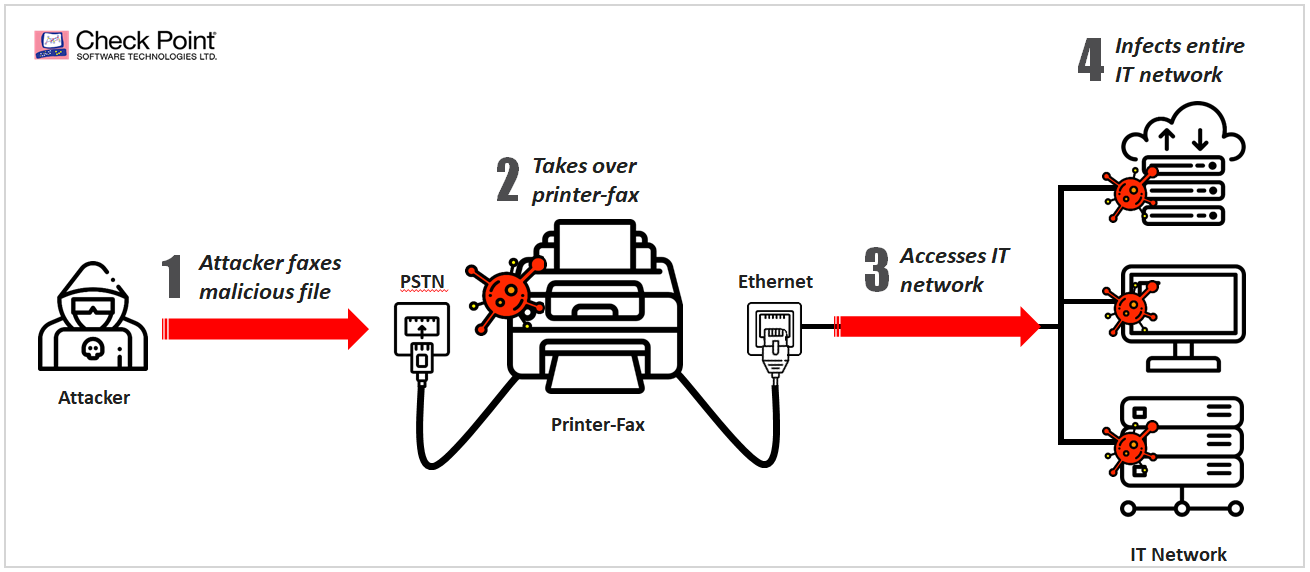

We kennen faxen voornamelijk als onderdeel van all-in-oneprinters die geconnecteerd worden met het interne bedrijfsnetwerk via bluetooth, WiFi of een ethernet-verbinding (UTP-kabel). De faxfunctionaliteit zelf wordt geactiveerd via een PSTN of ISDN telefoonlijn die niet achter een firewall zit zoals bij internetapparaten.

Een faxtoestel binnendringen en bedrijfsdocumenten uit het netwerk stelen blijkt daardoor verbazingwekkend simpel. Het enige dat een aanvaller nodig heeft is het faxnummer van het slachtoffer. Dit faxnummer staat meestal gewoon vermeld op de website van de organisatie of kan simpelweg met een kleine moeite opgevraagd worden.

De hacker stuurt een bestand door naar het faxtoestel van het doelwit. Dit bestand bevat een specifiek gecodeerd pakket dat een fout in de software van de faxtoestellen uitbuit en de malware zo kan uploaden naar het geheugen. De faxmachine gaat vervolgens dienen als een “gehackte computer” die vaak toegang heeft tot de overige toestellen in het interne bedrijfsnetwerk. Daardoor kunnen kritieke bestanden kenbaar worden gemaakt aan de hacker.

De onderzoekers spreken van een Faxploit; een exploit via faxapparaten. Hieronder kan je zien hoe faxploits in zijn werk gaan:

Moderniseren

Maakt jouw kmo momenteel nog gebruik van fax? Dan kan je beter overstappen op een moderne, veilige manier van communiceren en bestandsdeling. Als je denkt dat je strenge firewall je wel zal beschermen, ben je er helaas aan voor de moeite. Indien je faxapparaat een kwetsbaarheid bevat en zij rechtstreeks files kan ontvangen, zal de firewall bij een aanval omzeild worden. Schaf het faxgebruik volledig af of isoleer het faxapparaat in je bedrijfsnetwerk. Tegenwoordig kan je ook gebruik maken van “fax over e-mail” of “fax over IP”, een toepassing die inkomende faxen rechtstreeks aflevert in je mailbox, en faxen verstuurt vanaf een applicatie in de computer. Op die manier heb je geen PSTN of ISDN-lijn nodig en kan bijgevolg deze exploit niet toegepast worden op jouw faxlijn.

Wil je jouw IT-infrastructuur eens onder de loep laten nemen?

Contacteer ons dan vandaag nog. Ik sta samen met mijn team, graag voor je klaar.